Államilag támogatott hackertámadásokra figyelmeztet a Google Magyarországon

A weboldalainkat érő túlterheléses támadások rendszeressé és szinte megszokottá váltak az elmúlt időkben. A Pegazus-ügyben is érintettek voltunk, csütörtökön azonban...

Csütörtökön bejárta a magyar sajtót, hogy magyar újságírók, köztük az Átlátszó főszerkesztője is értesítést kapott a Google-től, hogy „állami hátterű” támadásban próbáltak hozzáférni az emailezéséhez. A Google azt közölte, hogy az elmúlt napokban az APT28 vagy Fancy Bear nevű, az orosz titkosszolgálatokhoz kötődő hackercsoport indított masszív globális kampányt több ezer ember, köztük újságírók és civil aktivisták fiókjának feltörésére.

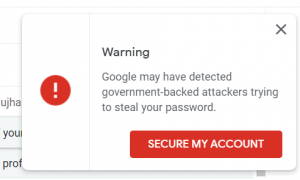

Ahogy csütörtökön írtuk, reggel az Átlátszó főszerkesztője a Gmail-fiókjába belépve „kormány által támogatott támadási riasztás” témájú figyelmeztetést kapott. Az üzenetet a Google e-mail-szolgáltatója küldte, mint írták, nagy az esélye, hogy a fiókba valamilyen állami szervnek dolgozó támadók próbáltak bejutni, és a támadást blokkolták. Hogy melyik államról van szó, és milyen eszközzel próbáltak kémkedni, azt a Google nem írta meg, a rendszerüzenet szerint ugyanis így a támadók is rájöhetnek, hogyan szúrta ki a Google rendszere a kísérletet, és megváltoztathatják a taktikájukat.

Az eset nem volt egyedi Magyarországon, Lőke András, az ittlakunk.hu felelős szerkesztője, a Transparency-Soma-díj zsűrijének elnöke csütörtök reggel szintén arról számolt be, hogy állami hátterű hackertámadásra figyelmeztették a Facebook-oldalán, és ugyanilyen figyelmeztetést posztolt Facebook-oldalára Bihari Ádám, a HVG újságírója is.

Államilag támogatott hackertámadásokra figyelmeztet a Google Magyarországon

A weboldalainkat érő túlterheléses támadások rendszeressé és szinte megszokottá váltak az elmúlt időkben. A Pegazus-ügyben is érintettek voltunk, csütörtökön azonban…

Az Átlátszó szerkesztőségét korábban is érték kibertámadások, magát az oldalt többször is túlterheléses támadással próbálták elérhetetlenné tenni, szeptemberben pedig a Direkt36 írta meg, hogy a korábban a kormánypárti politikusok luxusutazásairól nyomozó Németh Dániel fotós-újságíró két telefonját is feltörték a kizárólag állami szervek (köztük a magyar kormány) szolgálatai által használt Pegasus kémszoftverrel.

Amikor ez a kép készült, éppen Pegasus kémprogrammal figyeltek minket

Munkatársunk véleménycikkben reagál arra, hogy több volt és jelenlegi munkatársunkat is megfigyelték a Pegasus kémszoftverrel, az egyik feltört telefonon keresztül…

A csütörtök este megjelent információk alapján valószínű, hogy a jelszólopó támadás nem hazai, hanem külföldi, konkrétan orosz szerverekről indult. Shane Huntley, a Google kiberbiztonsági csapata, a Threat Analysis Group (TAG) vezetője a Twitteren azt írta, hogy magyar idő szerint szerdán-csütörtökön szokatlanul nagy mennyiségű hackertámadást érzékeltek, és mintegy 14 ezer felhasználót figyelmeztettek világszerte.

Huntley kiemelte, hogy a figyelmeztetések nem arra utalnak, hogy a fiókokat fel is törték, csak a behatolási kísérletre. „Ha figyelmeztettünk, akkor nagyon nagy az esélye, hogy a támadást blokkoltuk” – írta Huntley csütörtökön a Twitteren. A blokkolt, malware-rel vagy megtévesztő linkkel küldött e-mailek ez alapján automatikusan eltűnnek, és nem nyithatók meg a célpontok fiókjaiból.

Egy későbbi, a Google szóvivője által kiküldött közlemény pedig már Huntley-t idézve gyanúsítottat is megnevezett, eszerint a figyelmeztetések egy közelmúltbeli adathalász kampányhoz kapcsolódnak, amely során „nagyszámú Gmail-felhasználót célzott meg” az APT28, egy orosz kormányzati hátterű hackercsoport.

A Vice cikke szerint a hackerek a phishing (szigonyozás) nevű módszert használták, ez általában megtévesztő e-mailek kiküldését jelenti, amelyek – megnyitásuk esetén – hozzáférést engednek a hackerek számára a megcélzott fiókhoz. Az ilyen támadások könnyebben detektálhatók és kivédhetők, mint például a Pegasus és hasonló kémszoftverek – utóbbiak ugyanis az alkalmazások biztonsági résein „szivárognak” be úgy, hogy annak látható jele sincs (például egy üzenetet sem kell megnyitni hozzá), és láthatatlanul kémkednek az áldozat után. Az egyes kémprogramok működéséről és néhány lehetséges ellenszerről ebben a cikkben írtunk részletesebben.

Így védekezhetünk a lehallgatás és az adatlopás ellen az NSA kézikönyve szerint

Az NSA, az elektronikus hírszerzéssel foglalkozó amerikai ügynökség még a Pegasus-ügy előtt kiadott több nyilvános útmutatót, hogyan kerülhető el a mobiltelefonok és más informatikai eszközök megfigyelése. A dokumentumokban a Pegasushoz hasonló úgynevezett Zero-Click rendszerű spyware-ek ellen is működő praktikák is találhatók, de az anyag fő tanulsága, hogy 100 százalékos védelem ezek ellen a támadások ellen nem létezik, és hogy a legnagyobb kiberbiztonsági kockázatot az okostelefonok és a közösségi platformok jelentik.

Ennek ellenére a szigonyozós technikával a Google által most is említett APT28 (akik többek között Fancy Bear, Tsar Team és STRONTIUM néven is ismertek) több nagyszabású behatolást képes volt végrehajtani. A csoport 2014-ben vált ismertté, ekkor Oroszországban és a szomszédos államokban, valamint az Egyesült Államban vettek célba olyan újságírókat, akik a Kreml számára kellemetlen cikkeket írtak.

A következő években volt rá példa, hogy az Iszlám Állam nevében írtak terrorfenyegetéseket illegálisan megszerzett címlistákra, több nyugati céget, médiavállalatot malware-ekkel támadtak, de a legsikeresebb akcióikat 2016-ban, a hagyományos phishing-módszerrel valósították meg.

Ebben az évben történt, hogy a hackerek bejutottak az amerikai Demokrata Párt levelezőszervereibe, és több tízezer e-mailt kiszivárogtattak. A párt által felkért „digitális helyszínelő” csoport, a Crowdstrike vizsgálata alapján két, egymástól látszólag független orosz hackercsoport is dolgozott a szerverek feltörésén, ezek egyike volt a Fancy Bear/APT28.

A pishing-támadás lényege, hogy egy e-mailben egy ismert és hitelesnek látszó, de manipulált URL-re kattintson az áldozat, ahol azt hiszi, hogy bejelentkezik valahová, ahova egyébként is szokott, csakhogy nem a valódi szájton van, és ellopják a jelszavát.

Később ugyanezt a csoportot fedezték fel a 2017-es németországi és franciaországi választási kampány során elkövetett hackertámadások során (utóbbi során csak a szélsőjobboldali Marine Le Pen pártját hagyták békén, míg Emmanuel Macron 20 ezer e-mailjét kiszivárogtatták), valamint a Nemzetközi Olimpiai Bizottság e-mailjeinek kiszivárogtatása miatt – utóbbi a hackerek szerint válaszcsapás volt doppingolással gyanúsított orosz atléták kizárására.

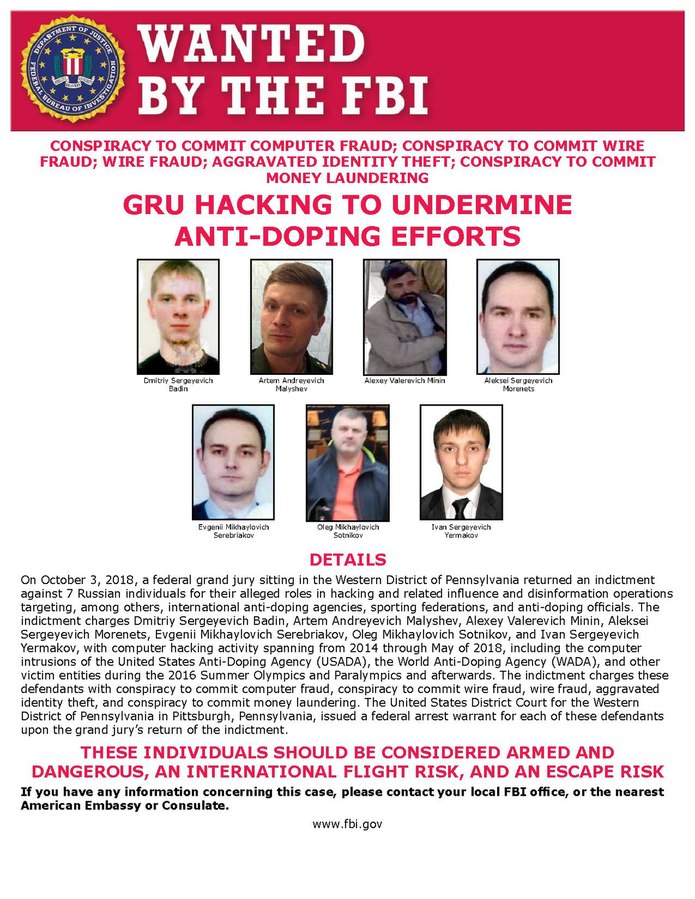

Az FBI körözési posztere a Demokrata Párt szervereit ért hackertámadást elkövető GRU-tisztekről

(forrás: Wikimedia Commons)

A 2016-os elnökválasztásba történt orosz beavatkozást vizsgáló Mueller-bizottság szerint a hackercsoport valójában az orosz katonai hírszerzés, a GRU két egységének tagjaiból áll, munkájukat a szolgálat parancsnoksága felügyeli. A jelentés alapján 2018-ban az FBI körözést adott ki a GRU 12 tisztje ellen, akiket az APT28-támadások elkövetőiként azonosítanak.

A Vice csütörtöki cikke szerint az APT28 mostani kampánya kifejezetten újságírókat, civil szervezetek és agytrösztök tagjait vette célba.

Az akció globális volt, a Google közlése szerint ebben a hónapban a biztonsági figyelmeztetések 86 százalékát emiatt küldték ki. A vállalat arra hívja fel a felhasználók figyelmét, hogy fokozzák a fiókjaik biztonságát, használjanak például többfaktoros azonosítást például SMS-megerősítéssel, vagy iratkozzanak be a vállalat Advanced Protection Programjába, amely megerősített védelmet kínál.

Zubor Zalán

Címlapkép: Crowdstrike

Bankszámlaszám: 12011265-01425189-00100001

Bank neve: Raiffeisen Bank

Számlatulajdonos: Átlátszónet Alapítvány

1084 Budapest, Déri Miksa utca 10.

IBAN (EUR): HU36120112650142518900400002

IBAN (USD): HU36120112650142518900500009

SWIFT: UBRTHUHB

Számlatulajdonos: Átlátszónet Alapítvány

1084 Budapest, Déri Miksa utca 10.

Bank neve és címe: Raiffeisen Bank

(H-1133 Budapest, Váci út 116-118.)

Támogasd a munkánkat az Átlátszónet Alapítványnak küldött PayPal-adománnyal! Köszönjük.

Támogatom PayPal-adománnyalHa az 1 százalékodat az Átlátszó céljaira, projektjeire kívánod felajánlani, a személyi jövedelemadó bevallásodban az Átlátszónet Alapítvány adószámát tüntesd fel: 18516641-1-42

1% TÁMOGATÁS

A weboldalainkat érő túlterheléses támadások rendszeressé és szinte megszokottá váltak az elmúlt időkben. A Pegazus-ügyben is érintettek voltunk, csütörtökön azonban...

Sikertelen, majd újra kiírt pályázat, aztán 77 milliárd forintos bukás – így lehetne összefoglalni, mi történt az elmúlt hónapokban a...

Karácsony Gergely az Európa Hajón tartott kampánrendezvénye után Márki-Zay Péter is szervezett egy naggyűlést, ahol többek között Karácsonynak és a...

A Bevándorlási Hivatal a 2016-os menekültválság kellős közepén megtiltotta, hogy újságírónk, Erdélyi Katalin a menekülteket befogadó állomásokon fennálló körülményekről forgasson....

Támogasd a munkánkat banki átutalással. Az adományokat az Átlátszónet Alapítvány számlájára utalhatod. Az utalás közleményébe írd: „Adomány”, köszönjük!